Um recurso que sempre apreciei é a conveniência oferecida pelo “Google Fast Pair“. É uma experiência “mágica” simplesmente abrir uma caixa e ver meu “Xiaomi Pad 8” ou “Xiaomi 17” emparelhar imediatamente com meus fones de ouvido. No entanto, uma grande bomba de segurança acaba de ser lançada com implicações monumentais relacionadas a esse conveniente recurso. O que está sendo divulgado aqui é a vulnerabilidade recém-descoberta conhecida como WhisperPair, que pode ser explorada por um invasor para sequestrar silenciosamente seus fones de ouvido sem fio em menos de 15 segundos, o que permite que o invasor ouça suas conversas particulares ou rastreie sua localização física em tempo real.

Resumo: Crise do par

- A ameaça: Os invasores podem contornar a segurança de emparelhamento de dispositivos com base na lógica do Google Fast Pair.

- Marcas afetadas: Grandes marcas, como Sony, Xiaomi, JBL e Logitech, também estão incluídas.

- O risco: sequestro de áudio silencioso, uso do microfone para espionagem e rastreamento de localização por meio do Google Find Hub.

- A correção: é imprescindível que você atualize manualmente o firmware usando o aplicativo fornecido pelo fabricante do seu dispositivo.

Como o WhisperPair Hijack realmente funciona?

“O cerne do problema está na forma como alguns desses fabricantes optaram por implementar o protocolo Fast Pair. Um dispositivo não deve ser capaz de formar novas conexões, a menos que você o tenha colocado manualmente no ‘Modo de emparelhamento’. Mas a equipe descobriu que muitos dos principais dispositivos não respeitam isso.” Com apenas uma cópia barata do “Raspberry Pi”, um invasor a 14 metros de distância pode emular o dispositivo “Seeker”. Em questão de segundos, o invasor poderá forçar uma conexão com sua “Xiaomi Band 9” ou fones de ouvido quando você estiver usando-os ativamente. Assim, você poderá reproduzir conteúdo de áudio. No entanto, o ponto crítico é que o invasor poderá ativar o microfone.

Sua localização está sendo rastreada?

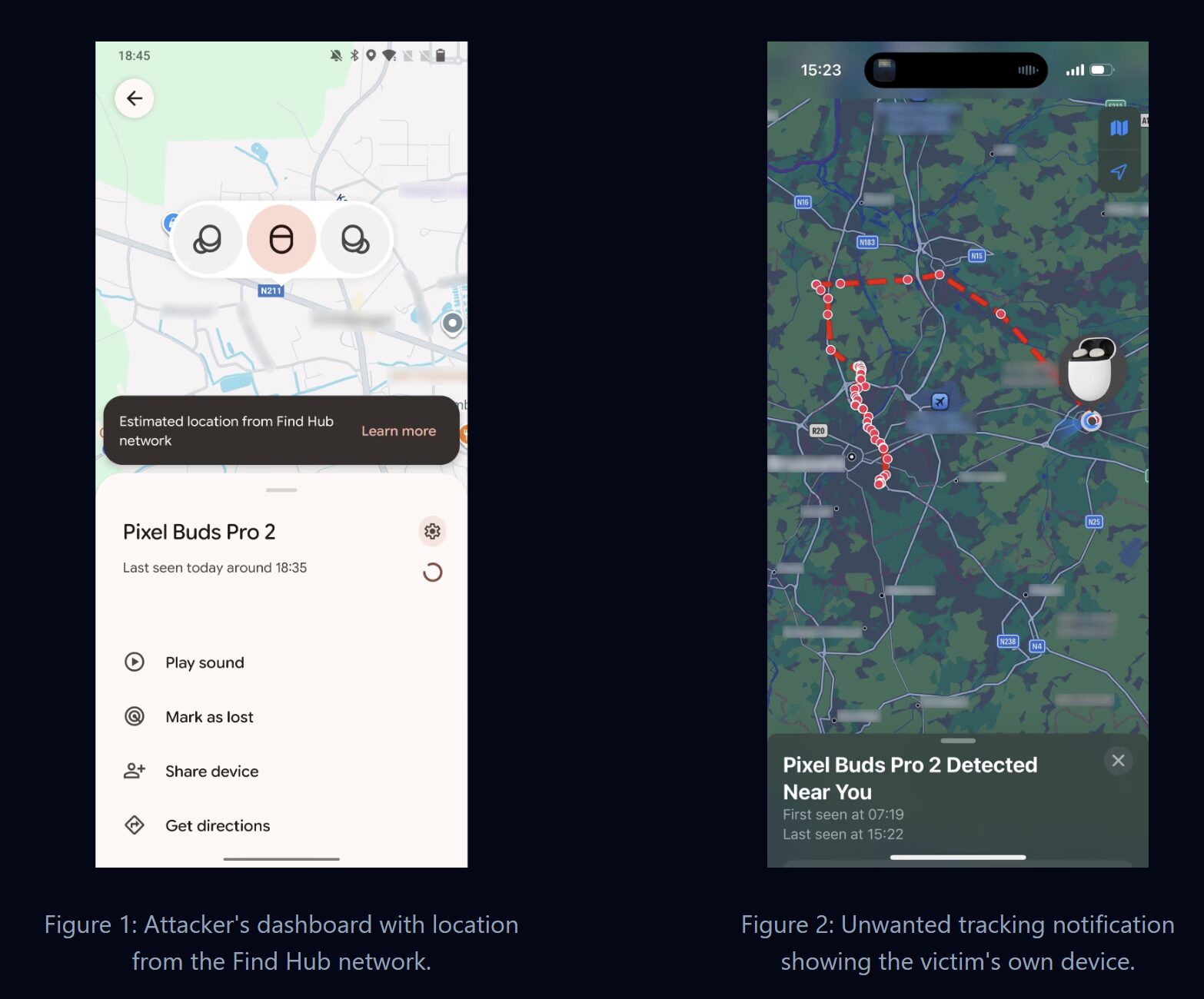

No entanto, uma das piores partes dessa vulnerabilidade é a “vinculação de conta oculta”. Se os seus fones de ouvido ainda não tiverem sido conectados a uma conta do Google – o que é um cenário muito provável se você for um usuário do iPhone e tiver um dispositivo Sony ou JBL – o hacker poderá “reivindicar” o dispositivo. Eles podem rastrear sua localização conectando os fones de ouvido à própria conta deles e usar o Find Hub do Google (também conhecido como Find My Device) para rastrear sua localização. Houve casos relatados no Reddit em que as pessoas receberam notificações de “Unknown Tracker” (Rastreador desconhecido), pensando que se tratava de uma falha no sistema, quando, na verdade, isso permitiu que um perseguidor rastreasse sua localização.

Quais dispositivos estão em risco?

Os 17 dispositivos que foram testados incluem alguns dos modelos mais populares disponíveis. Embora o Google já tenha emitido uma correção para seus Pixel Buds, outros fabricantes, como Xiaomi e JBL, estão emitindo correções OTA.

O que vem a seguir: Como você pode se proteger?

Você não pode simplesmente desativar o suporte ao Fast Pair na maioria dos acessórios. Isso está profundamente integrado ao firmware. Sua única opção é uma atualização de firmware. Abra seu aplicativo, seja ele Sony Headphones Connect, JBL Headphones ou Xiaomi Earbuds, para verificar se há uma atualização de firmware.

Emir Bardakçı

Emir Bardakçı