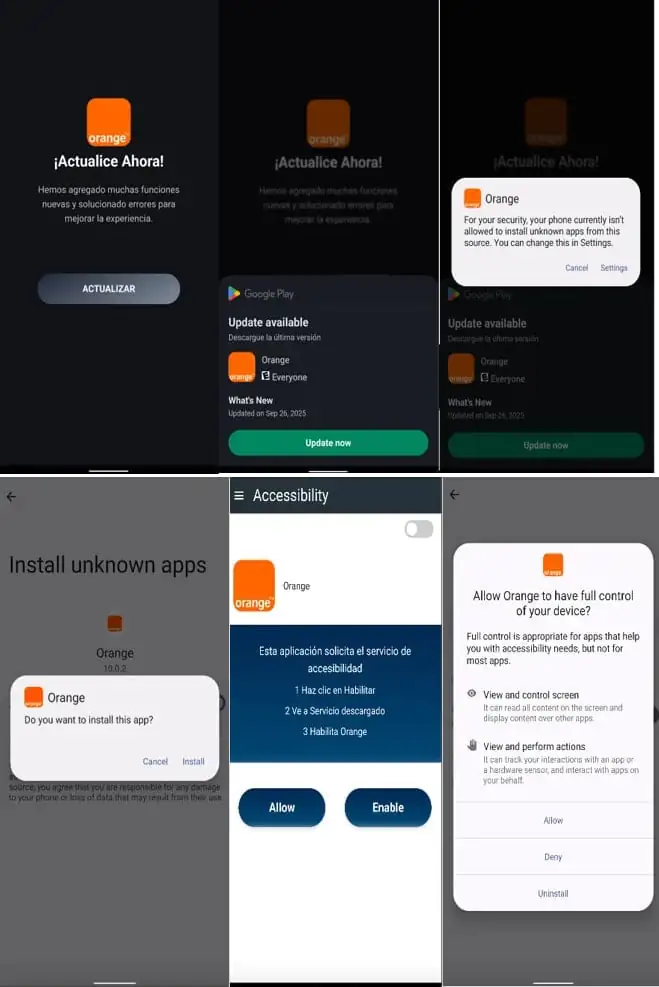

Um ransomware para Android, agora conhecido como DroidLock, se espalhou pela Internet em um curto espaço de tempo, colocando em sério risco os usuários de dispositivos móveis que instalam software de fontes não oficiais. O malware foi relatado pela BleepingComputer em 10 de dezembro e foi descoberto pela empresa de segurança móvel Zimperium. Ele afeta principalmente usuários de língua espanhola por meio de sites maliciosos. O malware engana as vítimas usando uma interface falsa de “atualização do sistema”, semelhante a outras ameaças discutidas anteriormente em nossa plataforma, como as melhorias de segurança do HyperOS e as ferramentas de proteção integradas da Xiaomi.

A cadeia de infecção do DroidLock se baseia em um dropper de vários estágios, que é camuflado como um aplicativo comum. Após o consentimento do usuário para instalar a atualização falsa, o malware implanta sua carga maliciosa no modo silencioso. Esse tipo de camada aumenta muito as chances de contornar a conscientização do usuário, especialmente em dispositivos com configurações de segurança relaxadas.

Como o DroidLock realiza seu ataque

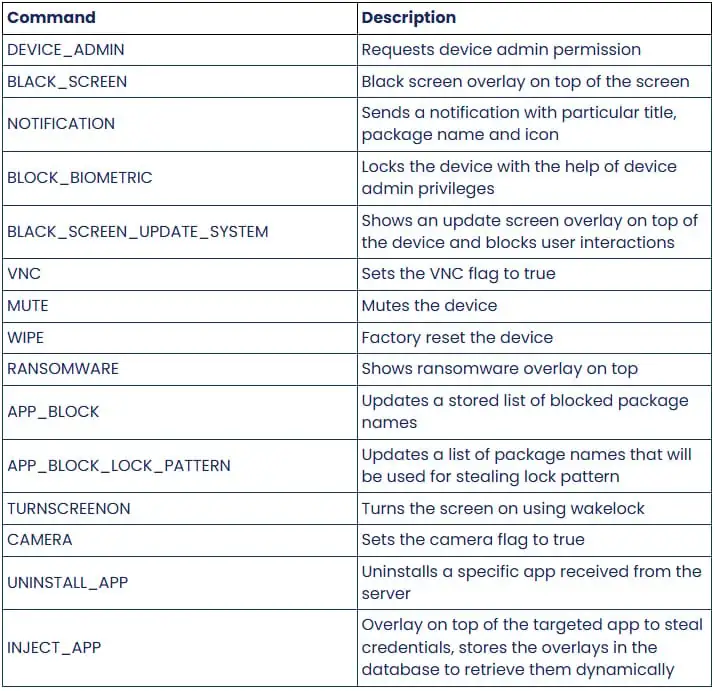

Uma vez instalado, o DroidLock solicita imediatamente duas permissões críticas: Device Manager e Accessibility Services. Essas permissões permitem a execução de até 15 comandos especiais e maliciosos.

Principais recursos do DroidLock

Abaixo está uma tabela simplificada que resume o que o malware pode fazer com base em:

| Capacidade | Descrição |

|---|---|

| Silenciamento do dispositivo | Silencia o áudio do dispositivo para ocultar notificações |

| Ativação remota da câmera | Permite que os invasores usem a câmera remotamente |

| Desinstalação de aplicativos | Remove aplicativos selecionados |

| Roubo de SMS e registro de chamadas | Extrai dados de comunicação confidenciais |

| Sobreposição transparente | Captura padrões de desbloqueio de tela |

| Controle VNC remoto | Fornece acesso total ao dispositivo quando você está ocioso |

Depois de ter controle total, o DroidLock ativa um canal de acesso remoto baseado em VNC que permite que os invasores operem o dispositivo como se ele estivesse em suas mãos. O malware executa até mesmo uma sobreposição transparente em tela cheia para capturar o padrão de bloqueio ou o PIN do usuário, enviando-o diretamente para o invasor.

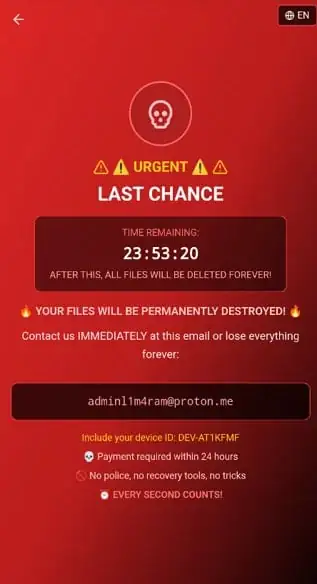

Uma estratégia de ransomware de bloqueio de tela, não de criptografia de arquivos

Ao contrário do ransomware clássico, que criptografa os arquivos do usuário, o DroidLock se concentra na extorsão por bloqueio de tela por meio de uma sobreposição persistente de WebView. A abordagem de bloquear toda a interação usando uma camada de tela cheia sobre a interface e modificando as configurações do dispositivo relacionadas ao PIN ou ao bloqueio biométrico bloqueia completamente o dispositivo.

Os atacantes então mostram uma mensagem de resgate com um endereço de contato via ProtonMail, informando que todos os arquivos serão excluídos em 24 horas se a vítima não pagar. Não ocorre criptografia de nenhum arquivo, mas o efeito de bloqueio severo é essencialmente o mesmo em termos do resultado da extorsão.

| Recurso | Explicação |

|---|---|

| Sobreposição de tela cheia | Impede qualquer saída ou controle local |

| Modificação biométrica/PIN | Força o bloqueio completo do dispositivo |

| Ameaça de 24 horas | Tática de pressão psicológica |

| Contato com o ProtonMail | Canal de comunicação anônimo |

Como os usuários da Xiaomi podem se manter protegidos

Como membro da Google App Defense Alliance, a Zimperium já compartilhou a assinatura do DroidLock com o Google. Os dispositivos que têm o Google Play Protect ativado agora podem detectar e bloquear automaticamente esse malware.

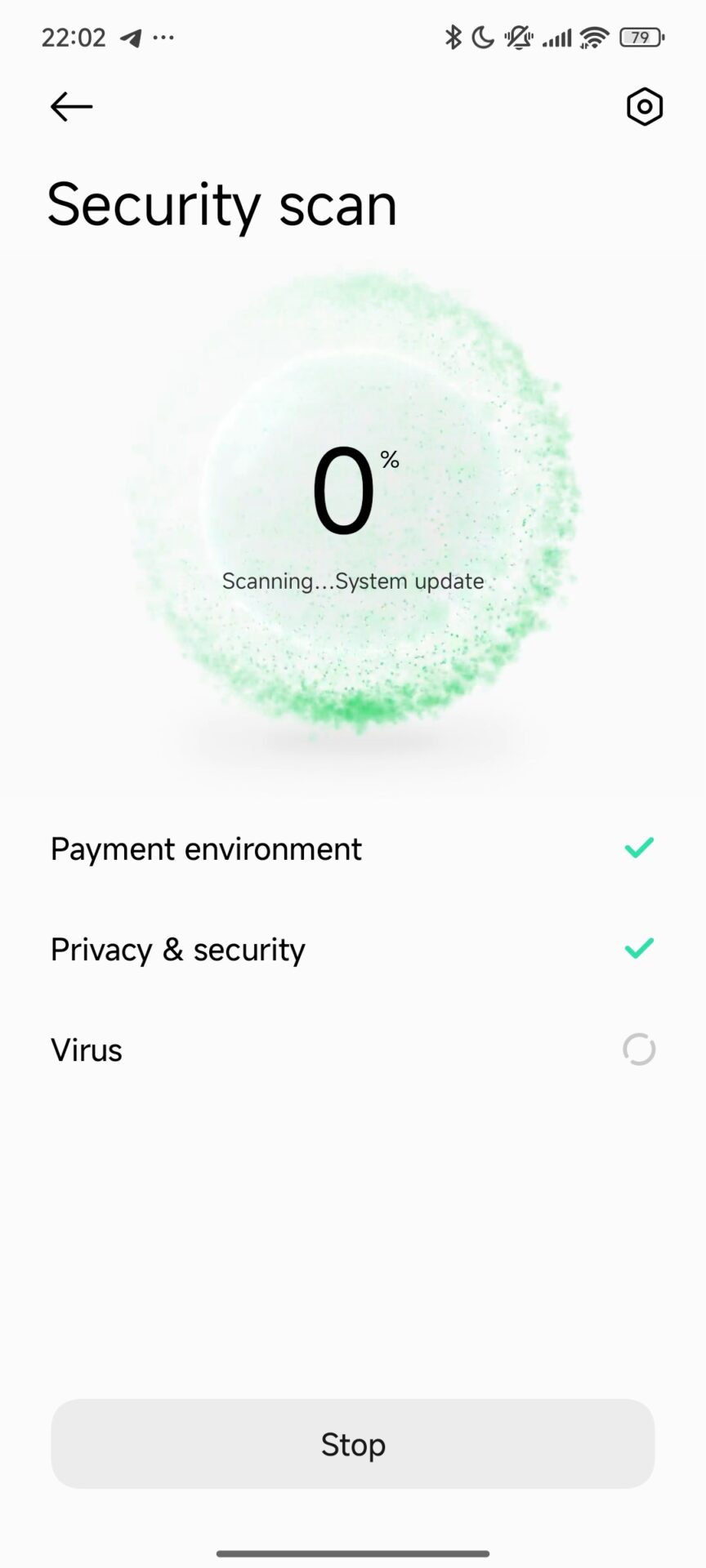

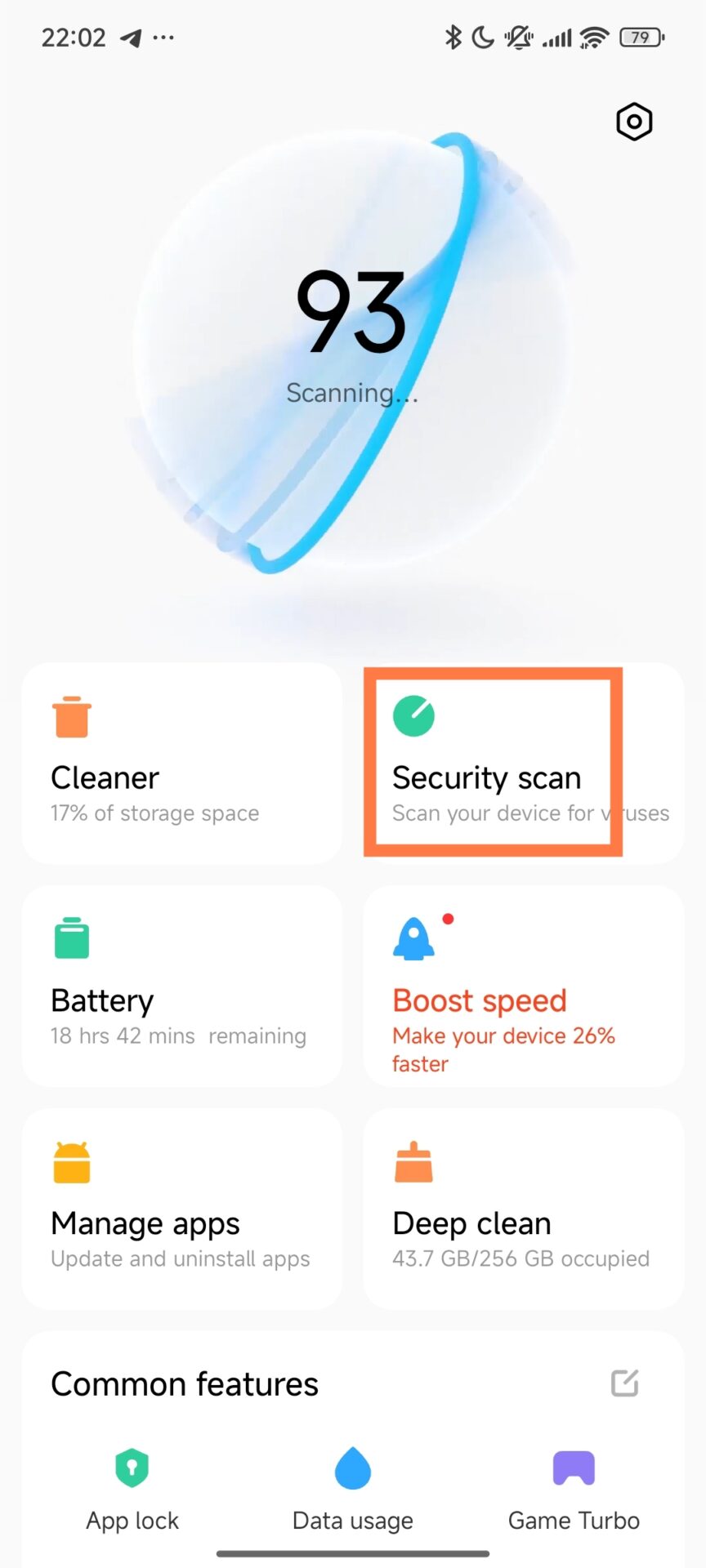

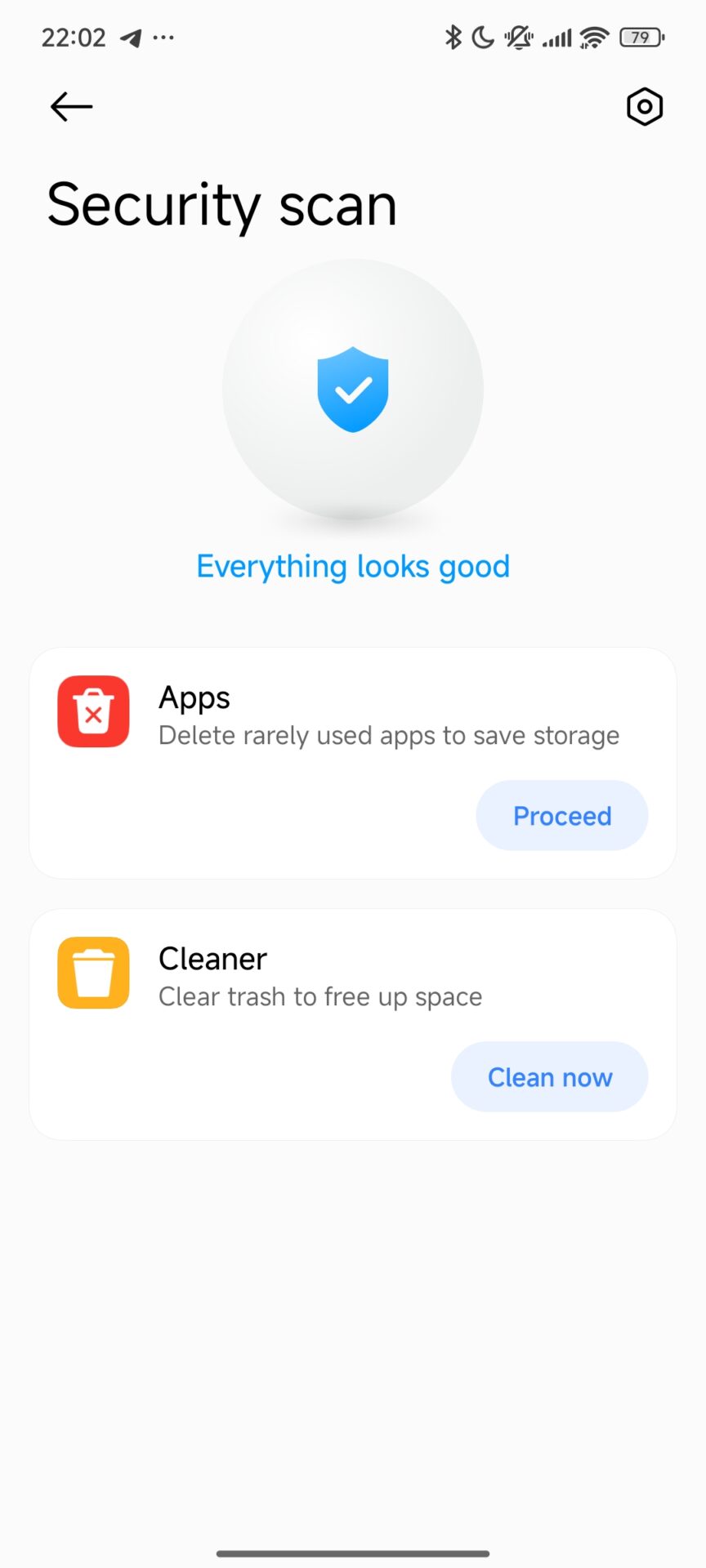

No entanto, os usuários da Xiaomi têm uma vantagem adicional: Medidas de segurança recomendadas para a Xiaomi Realize verificações regulares de malware usando o aplicativo Xiaomi Security.

- Evite instalar aplicativos fora da Google Play Store ou do GetApps.

- Tenha muito cuidado ao revisar qualquer solicitação de permissão relacionada à acessibilidade.

- Mantenha o HyperOS e todos os aplicativos do sistema atualizados por meio do MemeOS Enhancer ou do HyperOSUpdates.com.

O DroidLock substitui uma nova onda de ransomware para Android que depende de uma atividade de bloqueio de tela em vez de um sistema de criptografia de arquivos. Devido ao seu método de infecção em vários estágios, às poderosas habilidades de controle remoto e às táticas agressivas de resgate, os usuários devem ter cuidado com as fontes de instalação e com a varredura do dispositivo.

Emir Bardakçı

Emir Bardakçı